搜索到

1

篇与

的结果

-

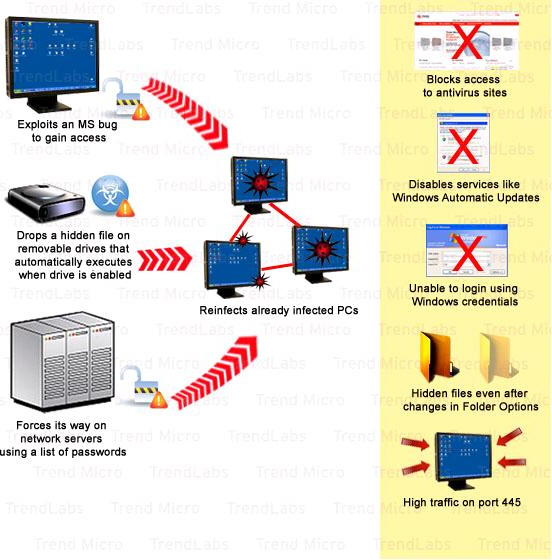

安全事件的处理以及建议 反病毒定义:病毒类型 + 平台 + 病毒(家族)名 + 病毒变种名 + 其他信息病毒名称前缀病毒类型TROJAN木马WORM蠕虫Adware广告软件Spyware间谍软件Backdoor后面程序JOKE玩笑程序RANSOM勒索软件Coinminer挖矿病毒PUA潜在有害应用安全事件处理流程:工作机制:病毒库 + 杀毒引擎1. 扫毒模块:扫描并检测含有恶意代码的为,对其识别。对于被文件型病毒感染的可执行文件进行修复组件扫描引擎-VSAPI & ATSE病毒码间谍软件病毒码网络病毒码2. 损害清楚服务(DCS):对于正在允许/已经加载的病毒进行清除。终止进程。脱钩 DLL 文件。删除文件。恢复被病毒修改过的注册表内容,起到修复系统的作用。可视为通用专杀工具。组件。损害清楚引擎(DCE)- TSC.EXE损害清除。损害清除模板(DCT)- TSC.PTN间谍软件清除病毒码 - TMADCE.PTN3. 反病毒常见问题:载体程序:如 pe 开头正常文件内嵌恶意代码,防病毒程序将恶意代码程序等清楚,修复文件。恶意代码:如 -o 的母体文件,则无法清除智能隔离为什么会出现无法隔离/删除的病毒:当病毒感染系统后:病毒进程已经被系统加载。病毒DLL文件已经嵌入到正在运行的系统进程中。Windows 自身的特性:对已经加载的文件无法进行改动操作,从而导致病毒扫描引擎对检测文件无法操作。已经加载的病毒不包含在损害清除模板(DCT)中。已知病毒处理流程:在可能的情况下,拔除网线。收集病毒日志。确认病毒名称、路径和文件名。搜索病毒知识库,查找病毒的解决方法。根据方案,手动清理系统中的病毒。若找不到方案或方案无效可收集样本与系统信息由厂商协助处理未知/可疑病毒处理流程象:在可能的情况下,拔除网线。使用 ATTK 工具收集系统关键信息提交给亚信安全。如有明显可以文件,压缩加密提交给反病毒厂商。反病毒厂商反馈病毒解决方案。其他事件:可执行文件恶意代码清除后,文件被破坏。提交感染前的文件和感染后的文件给厂商进行分析。宏病毒清除后打开异常或被隔离。搜集原始样本提交给厂商。网络异常,怀疑ARP攻击。通过抓包,将抓包信息提交给厂商。手动处理建议:在安全模式下操作终止所有可疑进程和不必要的进程关闭系统还原显示所有隐藏文件余晓敏判断可疑文件注:恶意程序容易植入系统目录下,并命名与系统默认文件名称非常相似的名称,以混淆用户的视听。解决方法:可通过文件创建时间,后缀,内容等判断可疑程度。常用工具:ATTK(病毒查杀工具:Anti-Threat ToolKit 反病毒工具集,系统信息收集工具)WireSharkRootkit Buster (MBR 问题的收集工具)Autoruns(显示自启动程序,允许禁用或删除)Process Explorer(Windows 系统和应用程序监视)病毒典型案例分析:1. Worm_downad(飞客蠕虫)1. 主要传播手段漏洞 MS08-067(复制自身特性传播)。攻击过程:病毒会随机生成 IP 地址,进行漏洞利用并发起攻击移动存储(利用播放功能自启动,并在共享传播自身副本进行扩大感染)2. 显性特征阻止访问安全网站安全配置失效暴力猜解密码解决方法:通过日志找到感染源优先在源头计算机安装补丁(建议所有计算机打算补丁以防传播病毒)修改域账号或计算机密码为强密码注:移动存储传播手段:攻击成功后会下载病毒并进行修改注册表来使得安全工具和安全配置失效、修改 host 文件在内网查找网络服务器或域控,通过字典暴力破解拆解管理员密码,常导致服务器被锁2. PE_SALITY1. 主要传播手段:漏洞 ms10-046移动存储网络共享电子邮件2. 主要特征:终止安全相关软件和服务(安全软件和防火墙 )禁用防火墙、任务管理器、注册表、防火墙等组织进入安全模式共享目录及子文件夹存在LNK和TMP文件存在恶意的 AUTORUN.INF注 :病毒自我保护特征:终止安全软件和防火墙将自己感染的程序添加到防火墙、白名单中防止网络通信被阻止进入管理器和注册表使得用户无法手动结束被感染的程序进程和注册表的项值,也无法进入安全模式创建病毒母体文件拷贝和自动执行该母体文件的 AUTORUN.INF 到所有驱动器中,当进入被感染的驱动器后会自动执行该病毒3. 勒索家族:两种类型:传统勒索病毒勒索病毒主要特征:文档被机密锁定弹出勒索信息传统勒索病毒:主要传入手段:社工邮件(订单、银行账单)带有宏病毒的 Word/Excel 附件特点:非常依赖人机交互勒索蠕虫主要传入手段:漏洞 MS17-010Internet 传入预防方法:增强安全意识防御(以OSCE为例)备份重要文档3-2-1规则:三个副本,两种不同格式保存,异地存储4. 挖矿病毒解决方法:使用ATTK 或者专杀工具预防方法:增强员工安全意识定期更新安全防护软件的组件启用浏览器安全防护功能善用任务管理器 & 资源监视器

安全事件的处理以及建议 反病毒定义:病毒类型 + 平台 + 病毒(家族)名 + 病毒变种名 + 其他信息病毒名称前缀病毒类型TROJAN木马WORM蠕虫Adware广告软件Spyware间谍软件Backdoor后面程序JOKE玩笑程序RANSOM勒索软件Coinminer挖矿病毒PUA潜在有害应用安全事件处理流程:工作机制:病毒库 + 杀毒引擎1. 扫毒模块:扫描并检测含有恶意代码的为,对其识别。对于被文件型病毒感染的可执行文件进行修复组件扫描引擎-VSAPI & ATSE病毒码间谍软件病毒码网络病毒码2. 损害清楚服务(DCS):对于正在允许/已经加载的病毒进行清除。终止进程。脱钩 DLL 文件。删除文件。恢复被病毒修改过的注册表内容,起到修复系统的作用。可视为通用专杀工具。组件。损害清楚引擎(DCE)- TSC.EXE损害清除。损害清除模板(DCT)- TSC.PTN间谍软件清除病毒码 - TMADCE.PTN3. 反病毒常见问题:载体程序:如 pe 开头正常文件内嵌恶意代码,防病毒程序将恶意代码程序等清楚,修复文件。恶意代码:如 -o 的母体文件,则无法清除智能隔离为什么会出现无法隔离/删除的病毒:当病毒感染系统后:病毒进程已经被系统加载。病毒DLL文件已经嵌入到正在运行的系统进程中。Windows 自身的特性:对已经加载的文件无法进行改动操作,从而导致病毒扫描引擎对检测文件无法操作。已经加载的病毒不包含在损害清除模板(DCT)中。已知病毒处理流程:在可能的情况下,拔除网线。收集病毒日志。确认病毒名称、路径和文件名。搜索病毒知识库,查找病毒的解决方法。根据方案,手动清理系统中的病毒。若找不到方案或方案无效可收集样本与系统信息由厂商协助处理未知/可疑病毒处理流程象:在可能的情况下,拔除网线。使用 ATTK 工具收集系统关键信息提交给亚信安全。如有明显可以文件,压缩加密提交给反病毒厂商。反病毒厂商反馈病毒解决方案。其他事件:可执行文件恶意代码清除后,文件被破坏。提交感染前的文件和感染后的文件给厂商进行分析。宏病毒清除后打开异常或被隔离。搜集原始样本提交给厂商。网络异常,怀疑ARP攻击。通过抓包,将抓包信息提交给厂商。手动处理建议:在安全模式下操作终止所有可疑进程和不必要的进程关闭系统还原显示所有隐藏文件余晓敏判断可疑文件注:恶意程序容易植入系统目录下,并命名与系统默认文件名称非常相似的名称,以混淆用户的视听。解决方法:可通过文件创建时间,后缀,内容等判断可疑程度。常用工具:ATTK(病毒查杀工具:Anti-Threat ToolKit 反病毒工具集,系统信息收集工具)WireSharkRootkit Buster (MBR 问题的收集工具)Autoruns(显示自启动程序,允许禁用或删除)Process Explorer(Windows 系统和应用程序监视)病毒典型案例分析:1. Worm_downad(飞客蠕虫)1. 主要传播手段漏洞 MS08-067(复制自身特性传播)。攻击过程:病毒会随机生成 IP 地址,进行漏洞利用并发起攻击移动存储(利用播放功能自启动,并在共享传播自身副本进行扩大感染)2. 显性特征阻止访问安全网站安全配置失效暴力猜解密码解决方法:通过日志找到感染源优先在源头计算机安装补丁(建议所有计算机打算补丁以防传播病毒)修改域账号或计算机密码为强密码注:移动存储传播手段:攻击成功后会下载病毒并进行修改注册表来使得安全工具和安全配置失效、修改 host 文件在内网查找网络服务器或域控,通过字典暴力破解拆解管理员密码,常导致服务器被锁2. PE_SALITY1. 主要传播手段:漏洞 ms10-046移动存储网络共享电子邮件2. 主要特征:终止安全相关软件和服务(安全软件和防火墙 )禁用防火墙、任务管理器、注册表、防火墙等组织进入安全模式共享目录及子文件夹存在LNK和TMP文件存在恶意的 AUTORUN.INF注 :病毒自我保护特征:终止安全软件和防火墙将自己感染的程序添加到防火墙、白名单中防止网络通信被阻止进入管理器和注册表使得用户无法手动结束被感染的程序进程和注册表的项值,也无法进入安全模式创建病毒母体文件拷贝和自动执行该母体文件的 AUTORUN.INF 到所有驱动器中,当进入被感染的驱动器后会自动执行该病毒3. 勒索家族:两种类型:传统勒索病毒勒索病毒主要特征:文档被机密锁定弹出勒索信息传统勒索病毒:主要传入手段:社工邮件(订单、银行账单)带有宏病毒的 Word/Excel 附件特点:非常依赖人机交互勒索蠕虫主要传入手段:漏洞 MS17-010Internet 传入预防方法:增强安全意识防御(以OSCE为例)备份重要文档3-2-1规则:三个副本,两种不同格式保存,异地存储4. 挖矿病毒解决方法:使用ATTK 或者专杀工具预防方法:增强员工安全意识定期更新安全防护软件的组件启用浏览器安全防护功能善用任务管理器 & 资源监视器